sábado, 28 de noviembre de 2020

11:04:42 am

Los proyectos de la revista Juventud Técnica, el sitio web Cubadebate, el telecentro Tele Pinar y los periódicos Escambray (Sancti Spíritus) e Invasor (Ciego de Ávila) resultaron las iniciativas innovadoras laureadas en el Primer Festival Nacional Virtual de la Prensa.

El periodista Pelayo Terry Cuervo, presidente del jurado del evento organizado por la Unión de Periodistas de Cuba (Upec), destacó la gran calidad de los proyectos en concurso que mantuvieron a los evaluadores en intensos debates, durante días.

Asimismo, en el apartado que reconoce a la mejor investigación académica en aplicación, el jurado premió al Proyecto Integral de Periodismo Hipermedia entre el Departamento de Periodismo y Comunicación de la Universidad de Camagüey y de la Oficina del Historiador de esa ciudad, una experiencia que ha permitido poner en práctica los conocimientos adquiridos por los estudiantes de ese centro de altos estudios y que ha transformado, de forma notable, la página web de la institución cultural.

Respecto a los medios premiados, Terry Cuervo dijo que sus proyectos reflejan la voluntad de insertarse en las dinámicas de trabajo de las redes sociales y las tecnologías de la información. También, subrayó que se apreciaron excelentes propuestas editoriales que abordaron, con profundidad y responsabilidad, muchos de los temas más complejos de la sociedad cubana actual.

De igual forma, la emergencia sanitaria por la COVID-19 generó propuestas de innovación interesantes, además de agilizar la implementación de modelos de gestión editorial más enfocados a la integración de redacciones y a la producción multimedia”, acotó.

Enrique Villuendas Calleiro, funcionario del Departamento Ideológico del Comité Central del Partido Comunista de Cuba, señaló que el Festival es una muestra del empeño y el sacrificio de la presidencia de la Upec por fortalecer sus vínculos con la base, en todos los formatos; y, también, fruto de su perseverancia por mejorar la conectividad en todas las sedes provinciales de la organización.

Destacó el espíritu de celebración con que se desarrolló el evento hacia el interior del gremio. Apuntó que no hubo mejor fecha escogida para el desarrollo de su segunda jornada, el cuarto aniversario de la partida física de Fidel, para honrar así la memoria del líder de la Revolución cubana, quien siempre se consideró un periodista de filas.

Al inicio de la sesión del día, Rosa Miriam Elizalde, vicepresidenta primera de la Upec, destacó que, durante las sesiones del encuentro virtual, 92 proyectos, 45 medios de prensa de todas las provincias y medios nacionales estuvieron en el grupo creado por la organización para la celebración del evento. “Más de 500 periodistas se conectaron, expresaron sus opiniones y pusieron fotos y vídeos”, dijo.

“Significa que con estas trasmisiones hemos tenido más participantes que en todos los congresos de la Upec. Es histórico, no tiene precedentes esta convergencia masiva de periodistas hasta desde los más recónditos lugares del país. Y es, por tanto, una forma de trabajo de la organización que llegó para quedarse”.

El Primer Festival Nacional Virtual de la Prensa es un empeño de la Upec que persigue la fundación de una plataforma infocomunicacional para la socialización de las mejores ideologías profesionales aplicadas en los órganos de prensa que catalicen, a su vez, la concreción de un nuevo modelo de prensa pública para el socialismo en Cuba, horizonte de la organización tras su décimo cónclave.

Sobre el jurado y los premios: argumentos y consideraciones:

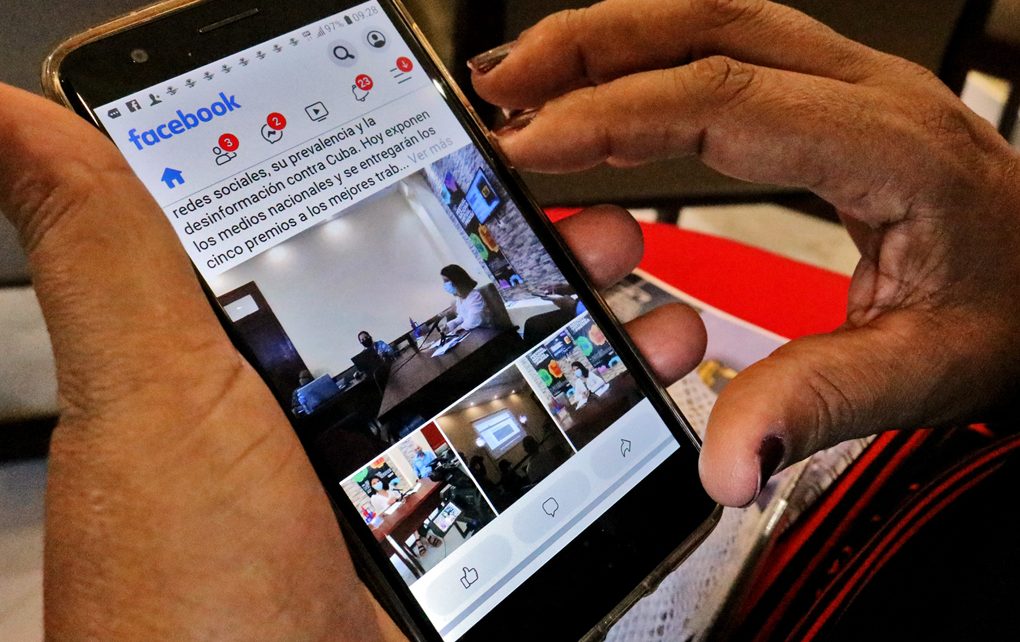

Desde la Casa de la Prensa de la Unión de Periodistas de Cuba, se dieron a conocer los resultados del Primer Festival Virtual de la Prensa, transmitido por videoconferencia y para todos los periodistas del país en vivo por Facebook.

El jurado presidido por el periodista Pelayo Terry Cuervo (editor de Cubaperiodistas) e integrado por otros cinco reconocidos miembros del gremio en la Isla: Ana Teresa Badía Valdés, Roger Ricardo Luis, Miguel Ernesto Gómez Masjuán, Ismary Barcia Leyva, Karina Marrón González; y por el académico Pedro Urra González, consideró:

Que el Festival generó un movimiento favorable que visibilizó muchas buenas prácticas en nuestros medios de comunicación.

Recomentó su sistematización y generalización, en lo cual la UPEC y los centros de formación de periodistas desempeñan un papel determinante para su comunicación, tanto en los espacios existentes, como en la creación de otros que alcancen no solo al personal periodístico, sino a los jóvenes en formación y, en la medida de lo posible, a la sociedad.

Los proyectos presentados reflejan la voluntad de insertarse en las dinámicas de trabajo con las redes sociales y las tecnologías de la información, con distintos productos con una factura atendible y en no pocos casos se apreciaron excelentes propuestas editoriales que abordaron, con profundidad y responsabilidad, muchos de los temas más complejos de la sociedad cubana actual.

Resulta alentador observar entre los trabajos propuestos, iniciativas que surgieron en los talleres Cambio salarial, cambio editorial, promovidos por la UPEC, así como experiencias que aplican lo aprendido en los cursos de superación auspiciados por la organización, como el de periodismo móvil y los talleres de videoblogs, YouTube y otras redes sociales.

De igual forma, la emergencia sanitaria por la COVID-19 generó propuestas de innovación interesantes, además de agilizar la implementación de modelos de gestión editorial más enfocados a la integración de redacciones y la producción multimedia.

En cuanto a la presentación de los proyectos, el jurado llama la atención, para próximas convocatorias, sobre la necesidad de cumplir con las normas establecidas; no presentar tesis completas, en el caso de las investigaciones académicas, y ofrecer evidencias de los resultados.

En este sentido, resulta vital la labor de los comités de admisión, para evitar esas deficiencias en próximas ediciones y elevar aún más la calidad de la selección que llega a la instancia nacional, de manera que incluso haya más tiempo de exposición e intercambio.

Se reconocen experiencias como la inserción de códigos QR en los materiales de los periódicos, presentada por Tribuna de La Habana y Mayabeque, como un elemento que conecta los entornos digitales con los formatos tradicionales. No obstante, se debe cuidar que realmente brinde valor añadido al material presentado, mediante el enlace con productos multimedia u otros elementos.

También se destacan proyectos que muestran en la práctica los beneficios de las alianzas con los gobiernos municipales, organismos internacionales y proyectos de desarrollo local, para transformar las condiciones materiales de los medios; e incluso algunos, como Radio Cabaiguán, avanzan en posibles modelos de autogestión.

Se reconoce la calidad de las presentaciones ante el jurado en los últimos tres días, en particular de los materiales audiovisuales generados.

Premio Proyecto Académico

Proyecto Integral de Periodismo Hipermedia entre el Departamento de Periodismo y Comunicación de la Universidad de Camagüey y la Oficina del Historiador de esta ciudad. Autora: Lic. Karla Beatriz Paredes Galindo, jefa de la disciplina Comunicación Hipermedia, Tecnología y Sociedad.

Destaca por ser una experiencia que ha permitido poner en práctica los conocimientos adquiridos por los estudiantes de la carrera de Periodismo y, al mismo tiempo, ha contribuido a transformar de forma notable la página de la Oficina del Historiador. Muestra un trabajo serio de integración entre la Academia y las instituciones, en función de resaltar los valores patrimoniales, la historia local y ofrecerlos con un empaque que atrae a los públicos, particularmente a los jóvenes.

Además reconoce a:

Creación de un canal de podcast en el sitio ahora.cu, de Holguín. Autora: Beatriz Fernández Bao.

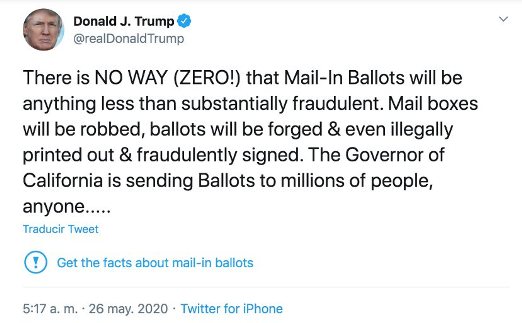

Propuesta de pautas para el uso de las redes sociales digitales como fuentes de información periodística en los medios de prensa cubanos. Autora: Liz de Armas Pedraza.

Investigación académica de relevancia que se aplica en el CIP y que puede implementarse en otros medios.

Proyecto para la interrelación dialógica de las agendas mediática, pública y política en función del desarrollo sociocultural comunitario. Un modelo para su articulación. Autor: M.Sc. Yánder Castillo Salina.

Es un proyecto cuya implementación puede seguirse de cerca, por la profundidad de la investigación que sirve de base al modelo que se propone, y porque toca un asunto medular para el sistema de medios de comunicación: la participación de la ciudadanía en la construcción de la agenda mediática. La aplicación de esta investigación podría generalizarse a otros medios.

Premios y reconocimientos a Proyectos de innovación de los medios

Revista Juventud Técnica, de la Editora Abril. Presenta 4 proyectos: Proyectos Audiovisuales JT, Infografías JT, Verifica JT y Covid19 Cubadata. Autores: Ricardo Valdivia Matos, Claudia Alemañy Castilla, Ernesto Guerra Valdés, Magda Iris Chirolde López

Los proyectos reflejan verdadera innovación al servicio del periodismo, son integrales y tienen un alto impacto no solo en las audiencias, sino en los otros medios de comunicación. Publicación especializada que desde la ciencia se acerca a los problemas de la sociedad, con profundidad en los contenidos, visualidad atractiva y calidad en la realización en todos los formatos de presentación, que traslucen una sólida labor profesional y trabajo en equipo.

Proyecto denominado Orientación hacia la multiplataforma y los públicos.

Destacan fundamentalmente las experiencias de trabajo con el periodismo de datos y la presentación gráfica de estos, además del desarrollo de podcast. De igual forma, el trabajo con los públicos a través de los comentarios, y la labor que realizan en las diferentes redes sociales, con experiencias específicas en Telegram y Picta que sirven de referencia en el panorama mediático nacional. Resaltan las alianzas con otros medios de prensa y profesionales del país, para el abordaje de asuntos de alta sensibilidad o impacto en la opinión pública, así como en la visibilización de los mejores contenidos de otros espacios informativos. Es relevante la voluntad de aplicar las investigaciones académicas sobre el medio.

Proyectos presentados: 4. Rediseño organizativo y metodológico de la redacción, que va desde las propuestas editoriales en colectivo hasta los manuales de realización y normas de redacción de la producción comunicativa audiovisual y del sitio web.

Resultan visibles los resultados de la estrategia para el trabajo en redes sociales, la producción de podcast, la sistematización de las transmisiones de video en directo, de las coberturas en tiempo real en la web y las redes sociales. Destaca la visualidad lograda en todos sus productos y la integración de las agendas pública y mediática, con una alta participación de la ciudadanía.

Periódico Escambray: Proyectos presentados: 3. Impacto de la implementación del modelo de gestión editorial del periódico Escambray; Escambray: del linotipo a la comunicación transmedia; y Corrupción administrativa y delitos económicos: de los vacíos informativos a la respuesta editorial. Autores: Msc. Dayamis Sotolongo Rojas, Msc. Enrique Ojito Linares. Lic. Juan Antonio Borrego Díaz

Logran una transformación integral de las rutinas productivas, con una destacada incorporación de la agenda pública a la agenda mediática, logrando productos de gran profundidad y calidad en su presentación. Esta práctica periodística sedimentada en su producto líder: el semanario impreso, se ha trasladado a los espacios digitales. Destaca en ese proceso el surgimiento de nuevas secciones y productos que dan cuerpo a la integración multimedial, como La columna del navegante y el noticiero Visiones, así como otros productos multimedia. Resalta la incorporación colectiva a la producción periodística para los diferentes formatos de salida del medio y el posicionamiento de la publicación.

Periódico Invasor. Proyectos: 7. Modelo de Gestión de Contenidos del Periódico Invasor (Proyecto Matriz); Invasor Multimedia; Invasor Cultural; Invasor Verifica; Invasor Investiga; Invasor Económico, e Invasor Especiales. Autores: Lisandra Morales Cruz, Ailén Castilla Padrón, Sayli Sosa Barceló, Katia Siberia García y Filiberto Pérez Carvajal

Se valoró la calidad de los materiales periodísticos presentados, que lo convierten en referencia para el sistema de medios en Cuba, de cómo abordar las más acuciantes problemáticas sociales con profundidad, belleza e inmediatez. Destaca en ese empeño toda la labor desarrollada durante el periodo de enfrentamiento a la COVID-19. Los proyectos reflejan integralidad en la transformación que se propone, coherencia en el trabajo y una apuesta a rutinas de producción que rompen con las visiones más tradicionales en las redacciones periodísticas cubanas.

Y reconocer a:

Revista Alma Mater, de la Editora Abril. Presenta 8 proyectos que abarcan la transformación en los espacios en redes sociales, con la elaboración de contenidos propios para estas; la realización de audiovisuales, podcast, la aplicación de las narrativas transmedia a los materiales preparados para lo web, entre otros. Autores: Armando Franco Senén, Max Barbosa Miranda, Laura Patricia Ruiz Ledón, Melissa Ayala Garriga, Jorge Alfonso Pita, Yoandry Avila Guerra, Oday Enríquez Cabrera, Karla Milena Cavalla Díaz

Se trata de un cambio integral de la publicación que la conecta más con sus públicos, no solo por los contenidos que aborda, ligados a las preocupaciones de este segmento poblacional y a las problemáticas sociales más acuciantes; sino por los códigos que manejan para la presentación de estos, desde narrativas novedosas y con inmediatez. Destaca la elaboración de productos específicos para las redes sociales y la integración de los estudiantes en la elaboración de todo lo que se publica, como redactores y protagonistas.

Juventud Rebelde. Megaproyecto que incluye ocho iniciativas de cambio e innovación en diferentes fases de implementación. Toda la editora está involucrada, si bien cada proyecto tiene sus responsables e integrantes bien definidos.

Se trata de una propuesta integral que debe lograr una transformación importante del medio, sustentada en investigaciones científicas. Como resultado de su aplicación es posible acceder ya a variados productos, fundamentalmente multimediales, así como se evidencian cambios en otras publicaciones y la interrelación de estas con otros medios y la sociedad.

Proyecto denominado, Actualizando la ACN: del télex al Tablet que propone una transformación integral de la agencia. Si bien toda la ACN está involucrada, refieren como responsable al subdirector José Armando Fernández Salazar.

Altamente innovador en su propuesta, que demuestra profundo basamento científico de la transformación a la que aspira. Aunque faltan por implementar varios de sus aspectos más relevantes, se observan transformaciones en cuanto al uso de infografías, el periodismo de datos, el trabajo con las redes sociales y la elaboración de productos multimediales.

Periódico 26. Proyecto denominado Refundando un periódico, nuevas lógicas de producción en el Periódico 26. Autores: Miembros del consejo de dirección del medio de prensa.

Se trata de un proyecto que evidencia el basamento científico del cambio que se propone, una transformación integral con resultados evidentes en el manejo de las redes sociales y la producción de materiales multimedia, incluida una APK. Lamentablemente el periódico tiene fuera de servicio la web desde finales de septiembre, lo que imposibilita que se puedan constatar muchas de las cuestiones implementadas.

Perlavisión. Proyectos presentados: 3. Desarrollo de una aplicación para interactuar con el canal Perlavisión; Redacción Informativa Móvil en medios de prensa cubanos, y De la televisión territorial a la televisión corporativa. Modelo de gestión para un canal de televisión cubano. Autores: MSc. Sabdiel Batista Díaz, Ing. Christian González García.

Uno de los proyectos más innovadores presentados es el desarrollo de la aplicación para la interacción con los públicos, que permite tener opiniones de las audiencias en tiempo real, además de incorporar los temas que resultan relevantes para la agenda pública, entre otros valores. La experiencia se puede aplicar en otros medios, con un impacto mayor en la incorporación de la agenda pública a las agendas de los medios. Los otros proyectos aún tienen muchos elementos por implementar.

Periódico ¡ahora! Proyectos presentados: 6. Gestión integrada de productos periodísticos multimedia; Gestión de productos audiovisuales para la web; Desarrollo de infografías interactivas; Realización radiofónica orientada a las plataformas digitales; Actualización evolutiva de la arquitectura gráfica y de contenidos del Semanario ¡ahora! previo a su impresión polícroma; Sistema de gestión de contenidos gráficos a través del CMS “PhotoAHORA”. Autores: Yanisleidys Martínez, Yenisleidis Noguera, Claudia Arias, Adrián Fernández, Félix Javier Batista, Ernesto Herrera, Darianna Mendoza, Rosana Rivero, Rubén Rodríguez, Susana Guerrero, Tania Cabrera, Liset Prego, Ridel Ernesto Hernández, Heidi Calderón, Alexis del Toro, Elder Leyva, Carlos Rafael Díaz, María Elena Fuentes.

Integralidad en la transformación que se propone, con aspectos notables en la realización de los podcast y las infografías, y la incursión en productos multimediales. Resulta visible la voluntad de cambio e integración, tanto en la incorporación de la Academia como en el desarrollo tecnológico de la publicación.

Para otorgar los premios y reconocimientos, el jurado tuvo en cuenta aspectos como:

- Total de proyectos ejecutándose para la transformación.

- Ajuste de la propuesta a la era de la convergencia: forma en que combina las plataformas tradicionales y virtuales, lenguaje audiovisual, nuevas narrativas, estéticas y diseño.

- Mirada renovadora a la incorporación de la agenda pública a la política editorial y una acertada gestión de fuentes.

- Incentivo al trabajo en equipo, liderazgo creativo y autorregulación del medio.

- Estímulo a la búsqueda creativa de la noticia, el ejercicio de la opinión, el periodismo interpretativo y de investigación.

Ciencia aplicada.

Herramientas modernas para medir el alcance e impacto en múltiples audiencias.

Resultados tangibles en el incremento de la autoridad, credibilidad y niveles de audiencias en las plataformas tradicionales y/o virtuales.

Trascender los lenguajes tradicionales del periodismo a favor de la multimedialidad y de los contenidos multiformato y multiplataformas.

Al inicio de la sesión de hoy, Rosa Miriam Elizalde, vicepresidenta primera de la Upec, destacó que, durante las sesiones del encuentro virtual, 92 proyectos, 45 medios de prensa de todas las provincias y medios nacionales estuvieron en el grupo creado por la organización para la celebración del evento. “Más de 500 periodistas se conectaron, expresaron sus opiniones y pusieron fotos y vídeos”, dijo.

“Significa que con estas trasmisiones hemos tenido más participantes que en todos los congresos de la Upec. Es histórico, no tiene precedentes esta convergencia masiva de periodistas hasta desde los más recónditos lugares del país. Y es, por tanto, una forma de trabajo de la organización que llegó para quedarse”.

El Primer Festival Nacional Virtual de la Prensa es un empeño de la Upec que persigue la fundación de una plataforma infocomunicacional para la socialización de las mejores ideologías profesionales aplicadas en los órganos de prensa que catalicen, a su vez, la concreción de un nuevo modelo de prensa pública para el socialismo en Cuba, horizonte de la organización tras su décimo cónclave.mún de los proyectos presentados en la tercera y última jornada del Primer Festival Nacional Virtual de la Prensa, correspondiente a los medios nacionales radicados en La Habana.

Más de treinta proyectos de innovación editorial, así como varias investigaciones académicas se socializaron este 26 de noviembre: las revistas Alma Mater y Juventud Técnica, la revista digital Cubahora, el periódico Juventud Rebelde, la Agencia Cubana de Noticias, el sitio web Cubadebate, el Sistema Informativo de la Televisión Cubana, el Canal Educativo 2, Radio Rebelde, Radio Habana Cuba, Radio Taíno, la emisora CMBF y la Facultad de Comunicación de la Universidad de La Habana compartieron sus iniciativas.

Radio Rebelde, la emisora que marcha “al ritmo de la vida”, compartió la experiencia de la revista informativa “Todos por Cuba”, un encadenamiento del sistema nacional de radio que surgió durante la contingencia sanitaria de la COVID-19 para informar acerca del enfrentamiento a la enfermad en la Isla.

La periodista Silvia Ivonne Albelo enfatizó que, en un hecho sin precedentes de articulación radiofónica en el país, unas 100 radioemisoras llevaron relatos humanos de quienes luchaban en primera línea contra el nuevo coronavirus. Una experiencia que consideró puede extenderse a otras contingencias como las afectaciones por ciclones tropicales.

En tanto, Juventud Rebelde (JR) abogó por aprovechar las múltiples convergencias en los nuevos nichos comunicativos que representan las redes sociales, sin perder la experiencia profesional acumulada en sus 55 años de fundación. Yoelvis Lázaro Moreno, subdirector del rotativo, apuntó que JR compartió con los participantes del evento una carpeta de tres grupos de proyectos de innovación más desarrollo, con resultados ya concretos.

Moreno señaló que el primer grupo está encauzado a contribuir a la trasformación cultural del diario como organización cultural; un segundo, enfocado al mejoramiento de la labor editorial, que visibiliza a JR como una institución multimedia, productora, emisora y receptora de contenidos para y desde varios soportes, y un tercero centrado en consolidar la labor extensionista de JR tanto en espacios virtuales como físicos.

Respecto a la innovación y el desarrollo en Cubadebate y su orientación hacia la multiplataforma y los públicos, habló Randy Alonso, su director. Este medio, desde su surgimiento en el año 2003, se ha caracterizado por la constante evolución y la adaptación a las más recientes dinámicas de la producción infocomunicacional.

Randy Alonso enumeró como objetivos que inciden en la transformación mediática —y sobre los cuales se seguirá profundizando— la generación y publicación de contenidos innovadores y el actuar conscientes de que el presente está en los móviles. También, incrementar y sostener audiencias fidelizadas y participativas, promover con intencionalidad la conversación social sobre temas de interés y la preparación de los nuevos escenarios de entrada a la publicidad y el patrimonio.

Por su parte, Max Barbosa, subdirector multimedia de la casi centenaria revista Alma Mater, habló del cambio en la gestión editorial del magazine fundado por Mella, donde cada uno de los periodistas subordinados a esta estructura se especializa en la construcción de contenidos particularizados y con los códigos de cada red social en la que está presente el medio (Facebook, Instagram, Telegram, Twitter WhatsApp y Youtube). Las competencias de los jóvenes comunicadores y su especialización ha facilitado que se generen productos comunicados multiplataformas.

(Fuente: Cubaperioristas/Yoandry Avila)