viernes, 12 de octubre de 2018

5:05:46 p.m.

El Consejero de Seguridad Nacional de EE.UU., John Bolton, anunció que el pasado 20 de septiembre el presidente Donald Trump firmó el plan de la nueva Estrategia Cibernética Nacional que oficialmente autoriza al Gobierno estadounidense a realizar ciberataques ofensivos.

«Vamos a hacer muchas cosas de modo ofensivo y creo que nuestros adversarios tienen que saberlo», ha declarado Bolton en una rueda de prensa. Este documento contribuirá a «garantizar internet seguro»; según Bolton, ahora los órganos competentes podrán «identificar, contrarrestar, desmantelar, degradar y disuadir las acciones contrarias a los intereses nacionales.

Deberán preocuparse, declaró el Consejero de Seguridad Nacional, «las personas que han perpetrado o se están preparando para perpetrar acciones hostiles contra nosotros en el espacio cibernético», y enfatizó que las respuestas a estas agresiones no se limitarán al ciberespacio, sino que se contemplan además, respuestas legislativas, sanciones económicas y acciones militares.

«El presidente ha decidido que el nuevo plan se ajuste a nuestro interés de seguridad nacional, no porque queramos que haya más operaciones ofensivas en el ciberespacio, sino precisamente para crear las estructuras de disuasión que demostrarán a nuestros adversarios que el costo es demasiado alto», enfatizó.

En el documento se acusa a Irán, Rusia, China y la República Popular Democrática de Corea (RPDC), entre otros, de usar el ciberespacio como instrumento para agredir a EE. UU. Y Bolton menciona ejemplos de ataques «perpetrados» por Rusia y la RPDC.

En julio pasado, el fiscal especial Robert Mueller, del Departamento de Justicia de EE. UU., acusó a 12 miembros del Directorio Principal de Inteligencia de Rusia (GRU), de «piratear» la campaña presidencial de Hillary Clinton para los comicios estadounidenses del 2016.

Según Associated Press (AP), hackers rusos consiguieron secretos militares de Washington, incluidos los de sus aviones no tripulados y de su tecnología de defensa crítica. El grupo de hackers rastreó al menos 87 personas que trabajaban en ámbitos delicados del sector militar del país como drones, misiles, cohetes y cazas furtivos, entre otros.

La Oficina de Administración de Personal, una agencia independiente del Gobierno de EE. UU., comunicó que los hackers han realizado distintos ataques contra importantes páginas web estadounidenses, entre ellas la red informática del Pentágono, las cuentas de Twitter y YouTube del Mando Central de Estados Unidos (Uscentcom), además de que los piratas robaron los datos de acceso de millones de funcionarios de Estados Unidos, incluyendo a empleados del Departamento de Defensa.

Moscú refuta dichas acusaciones y considera que se trata de un invento. El Gobierno ruso ha dicho en repetidas ocasiones que las acusaciones son «absurdas» y representan un intento de desviar la atención de los asuntos domésticos de ee. uu. y de su responsabilidad en los ataques realizados contra instalaciones, empresas, unidades militares y civiles, servicios públicos y privados de Rusia, Irán, la rpdc y China.

La Cancillería rusa reiteró el llamado a «organizar una reunión del grupo de trabajo bilateral de ciberseguridad para examinar esos problemas con la participación de especialistas de Rusia y EE.UU.».

Quién ataca a quién

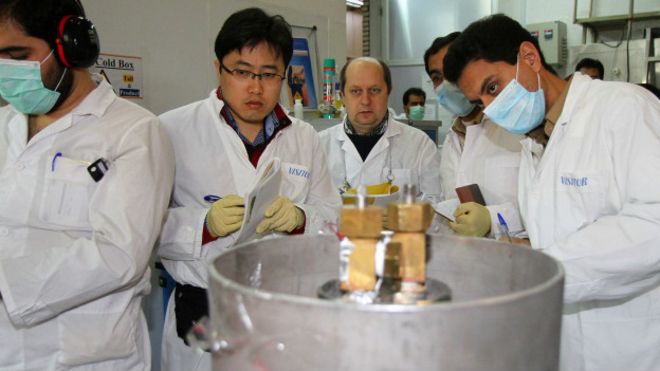

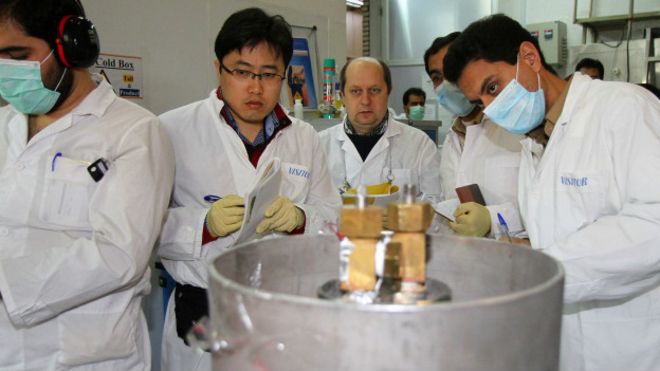

El Gobierno estadounidense, sus servicios e instituciones de inteligencia, empresas vinculadas al complejo militar-industrial, desarrollan desde hace un decenio una fuerte ofensiva contra la República Islámica de Irán.

En el 2010, un ciberataque realizado contra una central electronuclear iraní provocó desperfectos en el sistema de enfriamiento de la planta, lo que pudo provocar un grave incidente de consecuencias imprevisibles. Este es considerado el primer ataque informático que produce daños en el mundo físico.

Diversas fuentes aseguran que el virus Stuxnet afectó a las centrifugadoras del sistema nuclear iraní. Una vez dentro de la planta, aumentó la presión de las centrifugadoras hasta hacerlas fallar sin que se detectara, confundiendo a los técnicos que creyeron se trataba de fallos físicos. La intención fue sabotear y retrasar el desarrollo del programa nuclear iraní, existen hoy elementos para considerar que, en el ataque, estuvieron involucrados los servicios especiales estadounidenses e israelíes.

Aunque parezca asunto de ciencia ficción, además de los ataques a las infraestructuras, los cibercriminales pueden atentar directamente contra la vida humana, se pueden hackear marcapasos que tienen función inalámbrica y terminar con la vida de un «enemigo», declararon fuentes cercanas a la cia.

Según contó al programa de la cbs 60 minutos, en el 2007, el vicepresidente de Estados Unidos durante el mandato de George Bush, Dick Cheney, su médico ordenó que se desactivase la función inalámbrica de su marcapasos, por temor a que pudieran hackearlo y acabar con su vida.

FireEye, empresa de investigación en áreas vinculadas a la protección en materia de seguridad cibernética, está relacionada estrechamente con la cia, a través de Robert Bigman, ex ciso (director de Seguridad de la información) de esta agencia, con quien ha firmado numerosos contratos para investigaciones sobre el uso de malware, exploits de día cero (ciberataques que se producen el mismo día en que se descubre una vulnerabilidad en el sistema) y tácticas apt (soluciones técnicas a la Amenaza Avanzada Persistente, apt por sus siglas en inglés).

FireEye ha sido señalada como posible responsable de fabricar falsos ataques con el objetivo de señalar a Rusia e Irán como países ciberdelincuentes.

Rusia fue acusada en el 2017 de realizar un ciberataque a nivel global que causó pérdidas de miles de millones de dólares en Europa, Asia y América. «El ataque se extendió rápidamente en el mundo»; en un comunicado el Reino Unido acusó a Rusia de estar detrás de esa agresión cibernética, acusación que fue apoyada por la Casa Blanca.

«Esto no tiene nada que ver con Rusia», declaró de inmediato, durante una visita a China, el presidente ruso Vladimir Putin. «Microsoft lo dijo directamente, que la fuente del virus eran los servicios de inteligencia de Estados Unidos».

Ahora que «nos damos cuenta que un genio ha salido de su botella (...) puede revolverse contra sus progenitores», «(…) es necesario que el tema se trate inmediatamente a un nivel político serio», añadió Putin.

El director jurídico de Microsoft, Brad Smith, señaló que el suceso se produjo porque la Agencia Nacional de Seguridad (nsa) desarrolló una forma de penetrar en los sistemas operativos Windows que acabó en manos de los piratas.

El «terabyte de la muerte» y otras lindezas

El Departamento de Defensa de Estados Unidos ha anunciado repetidas veces que podría producirse, en cualquier momento, un gran ataque cibernético de magnitud desconocida a escala global. El portavoz del Pentágono, Alan R. Lynn, afirmó que hace algunos años recibir un ataque de uno o dos gigas suponía un asunto importante.

«En la actualidad nos estamos enfrentando a ciberataques de 600 gigabytes y a ofensivas cibernéticas que antes no podíamos ni imaginar», precisó.

El Pentágono habla de un eventual efecto masivo de un terabyte (mil gigabytes). «Que se produzca un ataque de ese tipo es solo cuestión de tiempo», ha advertido Lynn.

El 12 de mayo del pasado año, el virus extorsionador WannaCry infectó a 200 000 usuarios de más de 150 países. El WannaCry es un programa informático cuyo objetivo es «secuestrar» los archivos de una computadora para posteriormente pedir su «rescate» a los usuarios a cambio de dinero.

«El tamaño del ataque nos hace pensar que tal vez no se trate de lobos solitarios», afirmó a Russia Today el bloguero José Luis Camacho, argumentando que ataques de esta envergadura requieren importante financiamiento.

Parte del código de este virus corresponde a una «ciberarma» de la nsa llamada EternalBlue, según informa Bleeping Computer. Con esta herramienta, el ataque aprovecha una conocida brecha de seguridad del sistema operativo Windows que permite tomar el control de una computadora.

El Plan aprobado justifica los ataques cibernéticos contra supuestos adversarios.

Trump derogó la llamada «directiva presidencial 20», un documento confidencial firmado por Obama y que se hizo público en el 2013, cuando el exanalista de la nsa, Edward Snowden, expuso 1,7 millones de archivos sobre los programas de espionaje de EE. UU.

Esa normativa obligaba al Pentágono y a las agencias de inteligencia a obtener el visto bueno de otros departamentos del Gobierno antes de lanzar ataques cibernéticos. Ahora esa puerta ha quedado abierta y el Pentágono recibe el autorizo para actuar de forma agresiva, dejando detrás, según Bolton, «la posición defensiva mantenida hasta ahora».

El documento legaliza los hackeos y ciberataques contra otras naciones. ¿Qué se puede esperar entonces de los expertos en fabricar pretextos, ataques de falsa bandera, autoagresiones, ataques simulados o agresiones permitidas con el fin de lograr oscuros propósitos, como algunos señalan que fue lo ocurrido el 11 de septiembre del 2001?

El nuevo plan abre un escenario más de peligro para la paz mundial, la humanidad debe cerrar filas para detener la locura guerrerista que se extiende al ciberespacio.

Cuba promueve el uso pacífico y legítimo de las tecnologías de la información y las comunicaciones (TIC) y las oportunidades que ofrece el ciberespacio para el desarrollo y bienestar de la humanidad.

(Fuente: Granma)